AWS_도움말

AWS Security Group (방화벽) 설정하기

2015.09.21 17:09

AWS를 처음 접해보시는 분들은 Security Group 설정 화면에서 IP 영역이 생소하게 느껴질 수 있습니다.

방화벽 업체에서 제공하는 UI에서는 보통 볼 수 없는 CIDR 이 적용 되어있기 때문입니다.

(0.0.0.0/0 과 같은 형태)

CIDR에 대한 개념 설명은 하지 않지만, IP를 Class 단위로 나눠서 할당 하거나, 관리 할 수 있는 방법을 의미합니다.

VPC의 사설 아이피 할당, subnet 나누기, 아이피 대역 허용 등의 작업들을 쉬운 표현방법으로 가능하게 해줍니다.

AWS Security Group의 기본 정책은 Inbound Deny All // Outbound Any Open 입니다.

- EC2로 들어오는 트래픽은 아무런 정책을 넣지 않은 상태에서 모두 차단

- EC2 (서버)에서 나가는 트래픽은 기본적으로 모두 허용

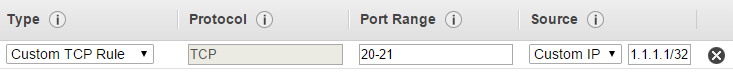

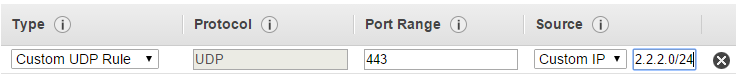

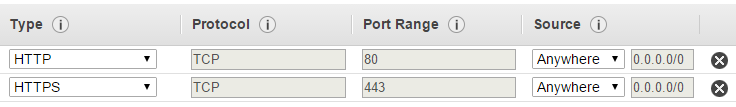

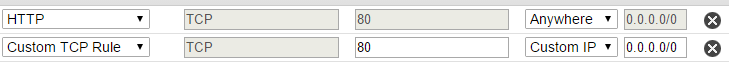

* 허용 할 Protocol 과 Port, IP를 지정함으로써 해당 정책에 대해 허용 해주는 방식

부연설명이 길었는데 적용하는 방법은 아래와 같습니다.

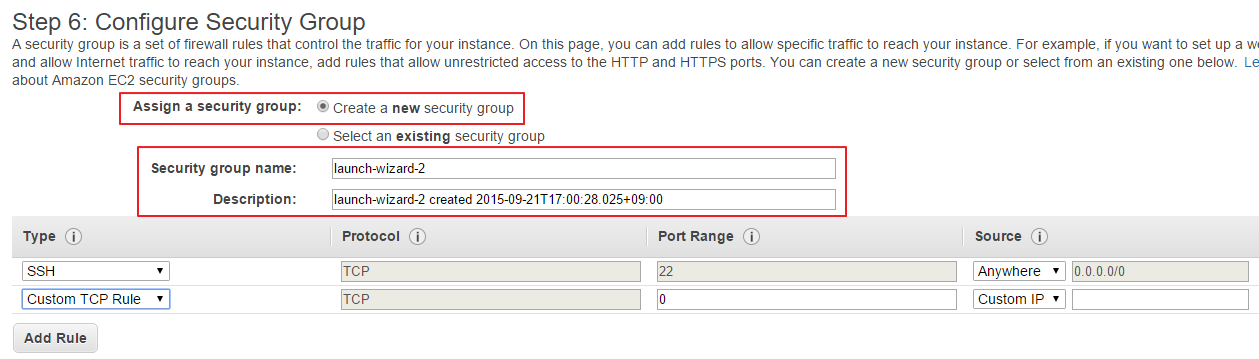

* 인스턴스 생성시 Security Group 설정 화면

* Security Group 설정 화면

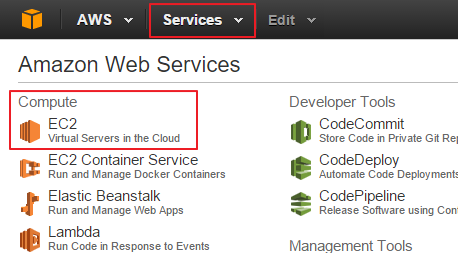

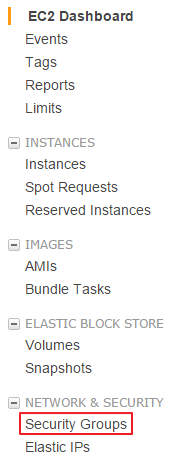

Service => EC2 => NETWORK & SECURITY => Security Groups

=>

=>

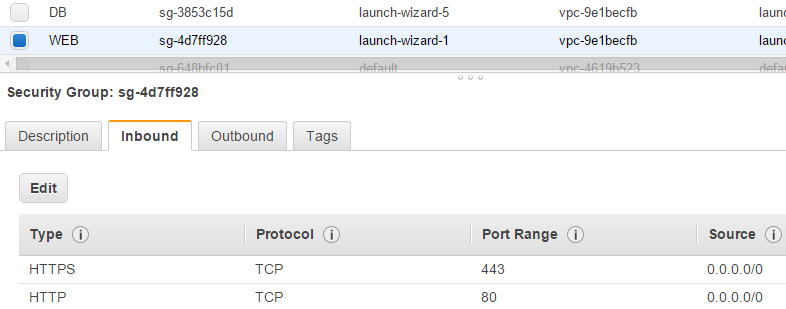

* 생성 해둔 정책 확인 또는 수정, 추가

Assign a security gorup

- create a new security group : 계정 생성 후 처음 EC2를 생성하는 과정이라면, 생성 해둔 Security Group이 없기 때문에 위와 같이 새로 생성 해두어야 합니다.

- Select an existing security group : 생성 되어 있는 Group이 존재 할 경우엔 선택 할 수 있습니다.

댓글 0

| 번호 | 제목 | 글쓴이 | 날짜 | 조회 수 |

|---|---|---|---|---|

| 2 | AWS NAT Gateway 서비스 서울 리전 추가 | 호스트웨이관리자 | 2016.06.27 | 6441 |

| » |

AWS Security Group (방화벽) 설정하기

| 호스트웨이 | 2015.09.21 | 23982 |